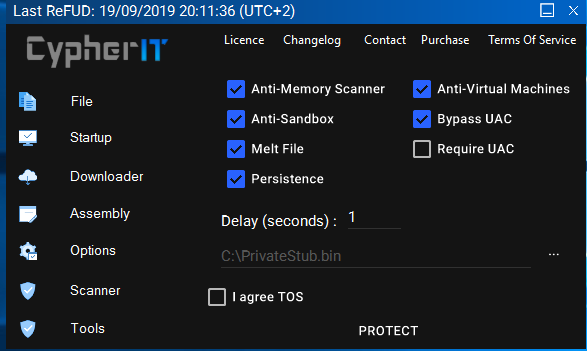

محققان همچنین افزایش استفاده از زبان برنامه نویسی AutoIt را برجسته کرده اند که در بین نویسندگان بدافزار بسیار رایج شده است. به طور خاص ، 18٪ کل بدافزارهایی که بین ژوئیه تا سپتامبر از طریق ایمیل ارسال شده است در AutoIt نوشته شده است ، و حدود 68٪ از کلیه پرونده های اجرایی که به طور آنلاین در همین مدت به اشتراک گذاشته شده اند مخرب هستند. CypherIT با استفاده از توابع زیر دچار انسداد در این اسکریپت ها می شود:

- ترتیب کاراکتر را تغییر دهید ؛

- رشته ها را به صورت شش ضلعی تغییر دهید ؛

- XOR با مقادیر ثابت ؛

- رشته ها را بچرخانید ؛

- رشته های غیر را تغییر دهید. شخصیت های ASCII.

نکته آزار دهنده برای مهندسین امنیتی این است که CypherIT هر لحظه متدولوژی رمزگذاری خود را می چرخد ، که این امر به قوی تر شدن انسداد و تشخیص آن کمک می کند. بیشتر نمونه های مورد بررسی از الگوریتم رمزگذاری AES256 استفاده می کنند ، در حالی که برخی از الگوریتم RC4 استفاده شده است. همه اینها باعث می شود که رمزنگاران به سلاح ارزشمندی در زرادخانه بازیگران بدافزار تبدیل شوند ، در حالی که همزمان ، کلاهبرداران در حال تبدیل شدن به یک مشتری مهم برای ارائه دهندگان "بسته بندی به عنوان یک سرویس" هستند. همین حالا ، Remcos ، NanoCore ، NJRat ، AZORult ، AgentTesla ، NetWire و Lokibot ، همه با CypherIT بسته بندی شده اند. از آنجا که این روند رو به افزایش خواهد بود ، راه حل های امنیتی نیاز به پیاده سازی سیستم های اسکن هوشمندتر و هدفمند تر دارند که می توانند نمونه هایی را که با کریپت های شناخته شده بسته بندی شده است ، شناسایی کنند.

آیا چیزی برای اظهار نظر در مورد بالا دارید؟ در بخش زیر ، یا در سایتهای اجتماعی ما ، در فیس بوک و توییتر راحت باشید این کار را انجام دهید.