منبع: tp-link.com

منبع: tp-link.com - محققان IBM یک نقص مهم روز صفر را کشف می کنند که مربوط به روترهای مختلف TP-Link است.

- یک مهاجم می تواند از این طریق جعل کند. آدرس IP قربانی و ارسال درخواست نامعتبر به دستگاه ، باعث از بین رفتن رمز عبور سرپرست.

- از کاربران خواسته می شود كه تكه های ثابت را كه توسط TP-Link آزاد شده اند ، بلافاصله اعمال كنند.

همانطور كه توسط IBM's X-Force کشف شد. محقق قرمز Grzegorz Wypych ، تمام روترهای TP-Link Archer C5 v4 که نسخه فریمور را اجرا می کنند 3.16.0 0.9.1 v600c.0 Build 180124 Rel.28919n در برابر "CVE-2017-7405" آسیب پذیر هستند ، این نقص یک مهاجم را قادر به تصاحب می کند. دستگاه از راه دور با کلاهبرداری از آدرس IP که متعلق به میزبان قربانی است ، و به دست آوردن حقوق اداری بدون نیاز به وارد کردن اعتبار احراز هویت ، از آن استفاده می کند .سپس حمله کننده می تواند ترافیک شبکه قربانی را خراب کند ، تنظیمات روتر را تغییر داده و مالک واقعی را قفل کند.

روتر Archer C5 سابق است دستگاه های بسیار محبوب ، بنابراین این نقص صفر روز میلیون ها کاربر را تحت تأثیر قرار می دهد. علاوه بر این C5 ، Archer MR200 v4 ، MR400 v3 و MR6400 v4 نیز تأیید شده اند که تحت تأثیر همین نقص قرار گرفته اند ، بنابراین همه آنها بلافاصله وصله می شوند. TP-Link قبلاً بروزرسانی های مربوط به رفع مشکل را منتشر کرده است ، بنابراین از صاحبان این دستگاه ها خواسته شده است که هرچه سریعتر آنها را اعمال کنند. برای امنیت بیشتر ، به کاربران توصیه می شود مرحله تأیید هویت دو عاملی را بر روی سکوی مدیریت روتر خود فعال کنند تا احتمال به خطر افتادن به حداقل برسد.

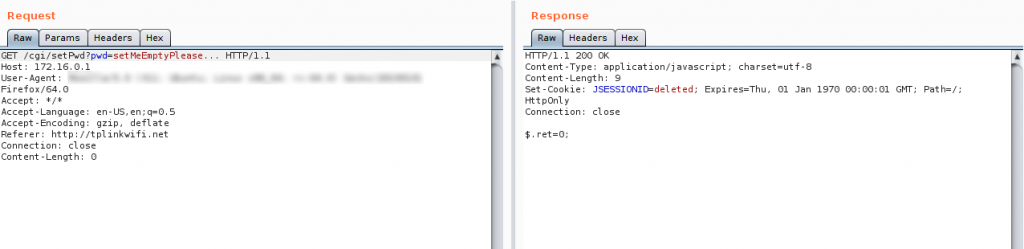

همانطور که محقق اشاره می کند ، خطر این آسیب پذیری در محیط های شرکت ها بیشتر است. مهاجم می تواند Wi-Fi را مهمان کند ، در یک جنبش جانبی مشارکت کند و یک FTP نا امن را در پیکربندی WAN تنظیم کند. این نقص فقط باز کردن درگاه مهاجم نیست ، بلکه می تواند کاربر قانونی را نیز از روتر قفل کند زیرا رمزهای اصلی را می توان بدون هیچ گونه اخطار یا اخطار تغییر داد. با توجه به معدود جزئیات فنی که در حال حاضر ارائه شده است ، این مسئله مربوط به اشکال سرریز گذرواژه است. به طور خاص ، اگر مهاجم رشته ای را برای دستگاه بیش از حد طولانی ارسال کند ، روتر رمز عبور ذخیره شده را پاک می کند و آن را با یک مقدار خالی جایگزین می کند. از آنجا که تنها کاربر در این دستگاه ها سرپرست است ، این روش ساده منجر به گرفتن کامل روتر می شود.

براساس آمار موجود ، فقط از هر شش مصرف کننده فقط یک نفر از شش مصرف کننده در حال نگه داشتن روترهای خود با استفاده از تکه های فروشنده موجود است که هرگونه حفره امنیتی شدید مانند آنچه در اینجا ارائه شده است ، به روز شود. برای کاربران خانگی در خارج از کشور ، این عواقب همچنین می تواند در معرض قرار گرفتن در معرض زندگی خصوصی باشد ، زیرا این روترها اغلب از طریق دستگاه های هوشمند IoT مانند وب کم ، مانیتور کودک ، بلندگوهای هوشمند و موارد دیگر استفاده می کنند. با این حساب ، به یاد داشته باشید که بهتر است برای خانه های خود یک شبکه جداگانه ایجاد کنید.

آیا از Archer C5 استفاده می کنید ، و آخرین باری که یک پچ امنیتی اعمال کردید؟ به ما اطلاع دهید که در نظرات زیر ، یا در مورد اجتماعی ما ، در فیس بوک و توییتر .